1. Perché oggi la sicurezza parte dall’accensione

Per molto tempo la sicurezza dei computer è stata affidata quasi esclusivamente al sistema operativo e ai programmi installati.

Il problema è che, se qualcosa di malevolo entra in funzione prima del sistema operativo, diventa molto difficile rilevarlo e bloccarlo.

Con l’arrivo dell’UEFI, l’attenzione si è spostata su un punto chiave:

il momento dell’avvio del computer.

È proprio lì che oggi iniziano le principali misure di sicurezza.

2. Dal BIOS a GPT: superare l’MBR

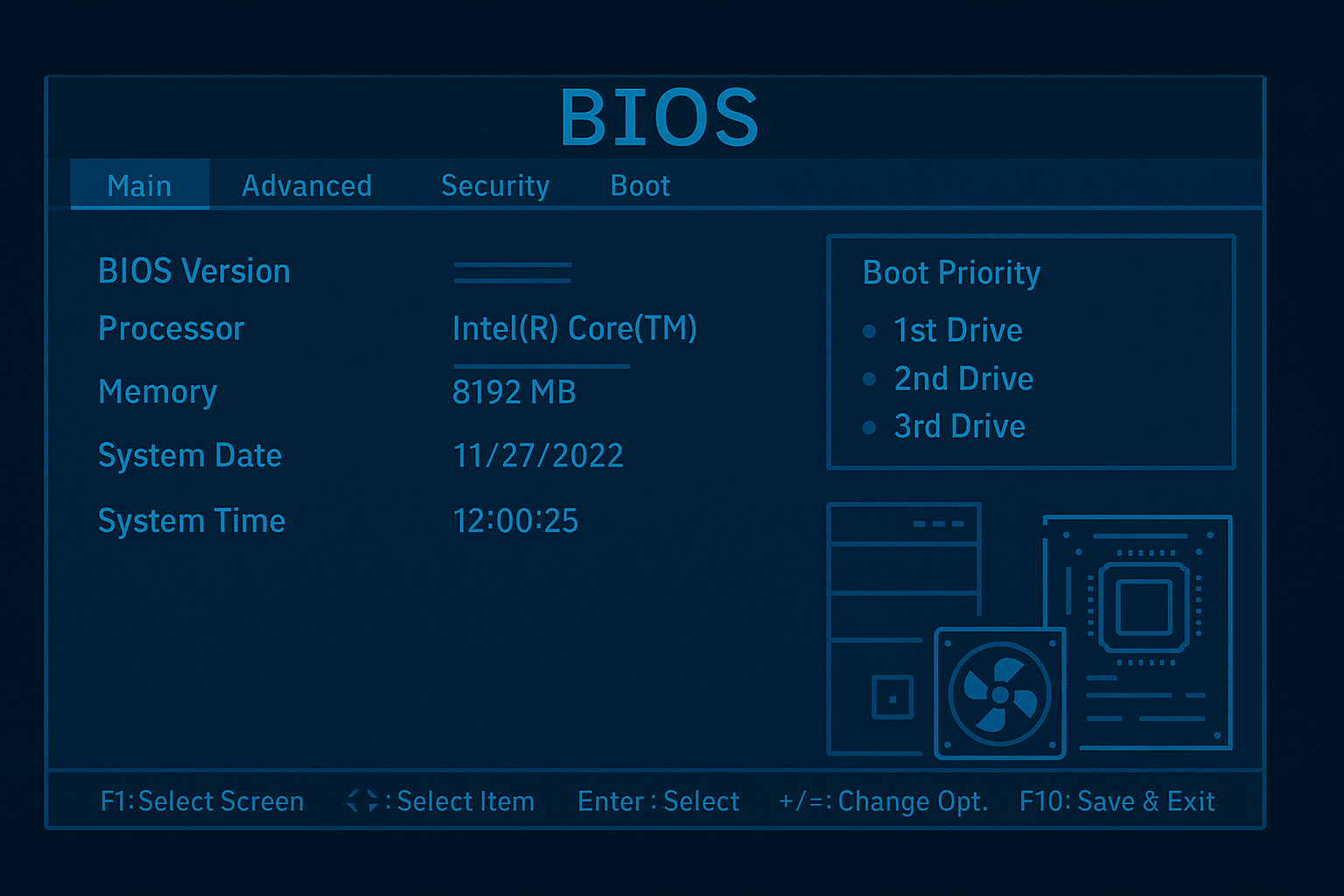

Abbiamo visto che il BIOS utilizzava lo schema MBR, con forti limiti.

L’UEFI introduce un nuovo schema di partizionamento chiamato GPT (GUID Partition Table).

2.1 Cos’è il GPT

Il GPT:

- è progettato per dischi moderni

- fa parte dello standard UEFI

- usa identificatori univoci (GUID)

Ogni partizione viene riconosciuta in modo preciso e sicuro.

2.2 Vantaggi del GPT

Rispetto all’MBR, il GPT offre:

- supporto a dischi molto più grandi di 2 TB

- un numero elevato di partizioni

- strutture di backup (maggiore affidabilità)

- minore rischio di perdita dell’avvio

In pratica:

il GPT rende l’avvio più robusto e meno fragile.

3. Secure Boot: avvio controllato

Uno degli aspetti più importanti dell’UEFI è il Secure Boot.

3.1 Cos’è il Secure Boot

Il Secure Boot è una funzione di sicurezza che:

- controlla i file di avvio

- verifica che siano autorizzati

- blocca software non firmato o alterato

Se qualcosa non è conforme, l’avvio viene fermato.

3.2 Come funziona (in modo semplice)

Durante l’avvio:

- l’UEFI controlla la firma dei file di boot

- verifica che siano attendibili

- permette l’avvio solo se tutto è valido

Questo impedisce:

- bootkit

- rootkit a basso livello

- modifiche invisibili al sistema operativo

4. Il TPM: il custode delle chiavi

Accanto al Secure Boot troviamo un altro componente fondamentale: il TPM.

4.1 Cos’è il TPM

TPM significa Trusted Platform Module.

È un chip (o una funzione integrata):

- presente sulla scheda madre o nella CPU

- dedicato alla sicurezza

- separato dal sistema operativo

Il TPM serve a:

- conservare chiavi crittografiche

- verificare l’integrità del sistema

- supportare l’avvio sicuro

4.2 TPM 1.2 e TPM 2.0

Esistono diverse versioni del TPM.

Oggi lo standard richiesto è TPM 2.0.

TPM 2.0 offre:

- algoritmi crittografici moderni

- maggiore flessibilità

- integrazione con sistemi operativi recenti

È uno dei motivi per cui Windows 11 richiede hardware più recente.

5. UEFI, Secure Boot e TPM insieme

Questi tre elementi lavorano in sinergia:

- l’UEFI gestisce l’avvio

- il Secure Boot controlla cosa può avviarsi

- il TPM protegge le chiavi e verifica l’integrità

Insieme creano una catena di fiducia:

se un anello è compromesso, l’avvio viene bloccato.

6. Perché Windows 11 li richiede

Molti utenti hanno scoperto UEFI, Secure Boot e TPM proprio con l’arrivo di Windows 11.

Microsoft ha imposto questi requisiti per:

- aumentare la sicurezza di base

- ridurre malware a basso livello

- rendere più affidabile l’avvio

Non è una scelta casuale, ma una risposta a minacce sempre più sofisticate.

7. Concetti chiave da ricordare

✔ GPT sostituisce MBR

✔ Secure Boot controlla l’avvio

✔ TPM protegge le chiavi crittografiche

✔ La sicurezza inizia prima del sistema operativo

✔ UEFI è il cuore della sicurezza moderna

Indice della mini-serie

Capitolo 1 – Che cos’è il BIOS e perché è fondamentale

Il primo software del computer, dove vive e perché senza di lui nulla può partire.

Capitolo 2 – Il POST e il processo di avvio

I controlli iniziali, gli errori, i beep e il momento in cui il PC decide se può continuare.

Capitolo 3 – I limiti del BIOS classico

Perché un firmware nato negli anni ’80 non poteva reggere il mondo moderno.

Capitolo 4 – Nasce l’UEFI

Il firmware dei computer moderni: architettura, differenze e nuovo paradigma.

Capitolo 5 – GPT, Secure Boot e TPM

Quando la sicurezza inizia prima del sistema operativo.

Capitolo 6 – L’UEFI nei computer di oggi

Cosa fa davvero, cosa si può configurare e cosa è meglio non toccare.